01.06.2022

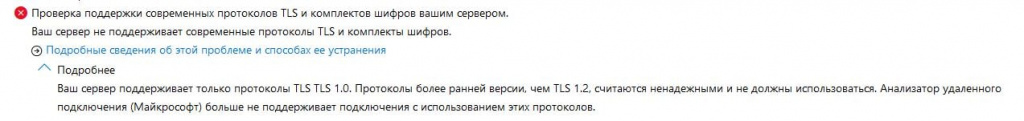

Итак, в анонсе данного поста уже было сказано о целях данного мероприятия, а именно о включении работы актуального и безопасного протокола

TLS 1.2 на

Windows Server 2012R2, который нужен нам в

Exchange 2013, т.к. веб интерфейс последнего отдаётся через

IIS 8.

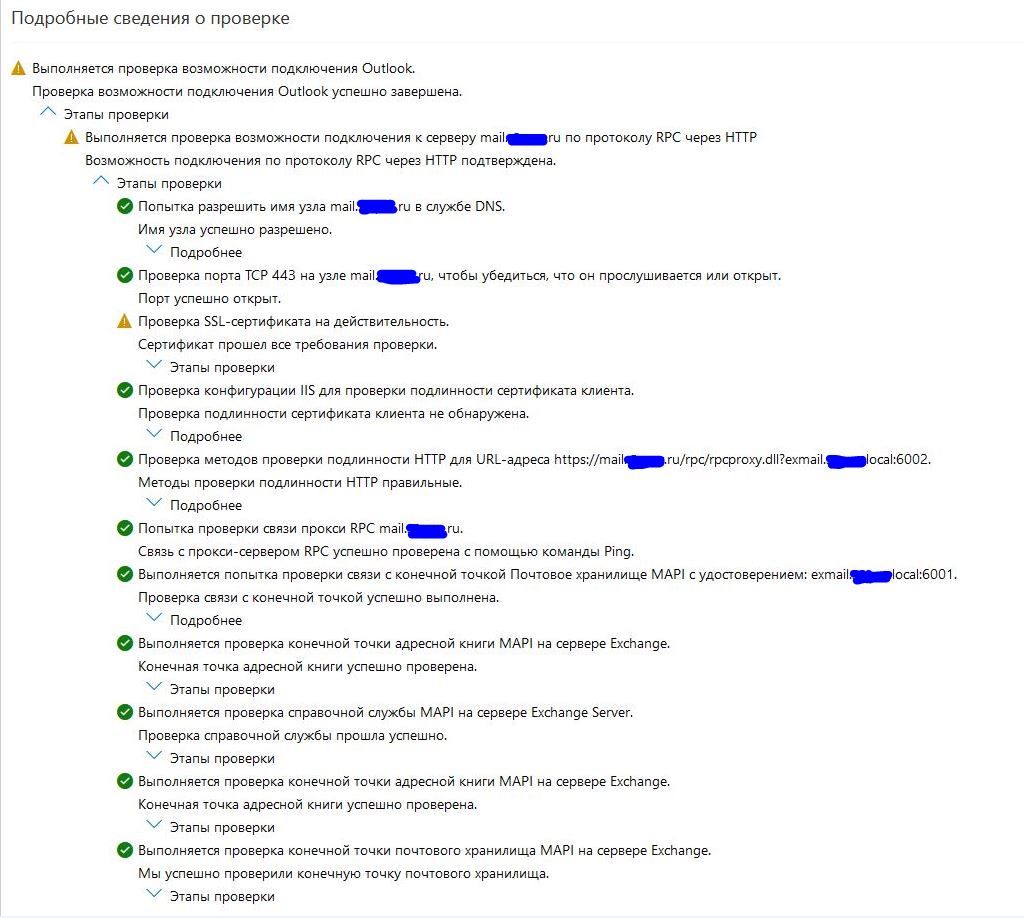

В моём случае проблема выглядит так - делается проверка доступа через веб-утилиту майкрософта, которой можно проверить доступность служб нашего эксченжа снаружи. Адрес -

https://testconnectivity.microsoft.com/tests/exchange :

1.

1. Первое что мы делаем - это конечно ставим последний кумулятивный апдейт на наш эксченж, на данный момент это

CU23. Обязательно (!!!) сделайте бэкап перед этой процедурой, тк. не всегда всё проходит гладко, я бы даже сказал, чаще не без проблем обходится. Чтоб поставить CU23, да и любой подобный апдейт, нужно подготовить ОС, но это материал не для этой статьи, а как напоминание и предупреждение, дабы избежать лишних проблем.

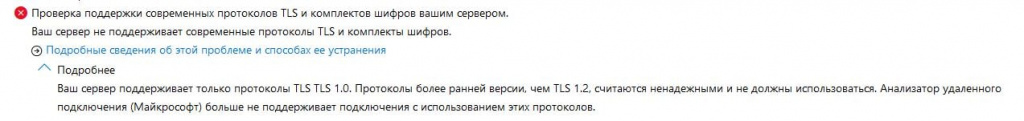

ОК, вы поставили последний апдейт, далее нужно

обновить систему через стандартную утилиту "

Центр обновления Windows", тк после пака CU23 будут ещё обновы, если не поставить какую-то обнову нужную, то можно не получить желаемого результата. Увы, но там есть некая цепочка, к примеру обязательной обновой является

KB3161949.

2.

2. Хорошо, апдейты мы поставили, вероятно уже не раз перезагрузили систему, хорошо.

Теперь нам нужно сделать некоторые настройки в реестре, т.к. изначально в

2012R2 TLS 1.2 отключён.

Создаём файл на раб.столе с названием

TLS12-Enable.txt и вставляем туда нижеприведённые строки:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:ffffffff

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:ffffffff

В данном файле мы указываем создание новых разделов в реестре и параметров с переменными, которые будут активировать TLS 1.2

Меняем расширение данного файла на

TLS12-Enable.reg. С первым файлом закончили.

3. Этот пункт актуален именно для 2012R2, где используется .Net версии 4. Создаём рядом ещё файл с названием NET4X-UseSchannelDefaults.txt и вносим туда строки:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

Здесь мы параметрами указываем дефолтную версию TLS на сервере для .Net фреймворка (на котором многое что работает в системе).

И так же переименовываем расширение файла, NET4X-UseSchannelDefaults.reg.

4. Создаём последний файл,

Disable_SSL.txt, в который вставим строки, меняющие настройки реестра для устаревших и уязвимых протоколов и отключаем их:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

5. По желанию можно отключить не только SSL, но и TLS 1.0, но если у вас в компании есть компьютеры со старыми ОС, типа Windows XP и Vista, то делать этого не стоит. Так же на операционках Windows 7 и 8 по-дефолту так же нет поддержки TLS 1.2, поэтому тоже стоит здесь всё взвесить. Если же у вас Windows 8.1, Windows 10 и

Windows 11, то они вам не повредят, в конце вышеприведённых строк в файле

Disable_SSL.txt добавляем строки:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

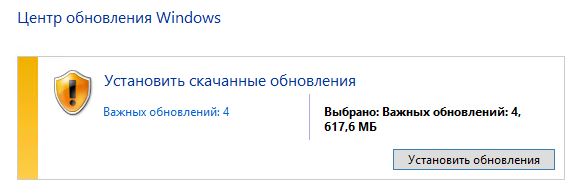

И так же переименовываем расширение файла в REG - Disable_SSL.reg. По итогу мы имеем 3 файла:

6.

6. Мы помним, что должны иметь бэкап? Всё есть? Хорошо, тогда выполняем эти файлы поочерёдно, слева направо, как показано на картинке.

После применения параметров и записи их в реестр, необходимо перезагрузить наш сервер, можно проверить доступность нашего веб-интерфейса почтовика.

В заключение всего, я проверяю через ту же утилиту майкрософта, приведённую выше (

https://testconnectivity.microsoft.com/tests/exchange) и делаю тест, который завершается успешно:

ИТОГ. Процедура вроде бы не сложная, но занимает не один час времени. Но спешить тут не стоит, да и не получится. Не забывайте про резервные копии, будьте внимательны при проведении подобных процедур и пусть у вас тоже всё получится.